ファイアウォール

マイクロセグメンテーションテクノロジー:クラウドデータセンターのセキュリティの進化

データセンターが物理的な企業からクラウドに進化したため、データセンターのサイバーセキュリティの状況を大幅に変えたいくつかの明確な傾向があります。これらのトレンドからのネットの課題はこれに要約されています。セキュリティ機能を共有、仮想化、動的、弾力性のある環境に深く挿入するにはどうすればよいですか? ...

サイバー攻撃のトレンド:チェックポイントの2022年の中年レポート

ウクライナでの戦争は、2022年上半期に見出しを支配しており、すぐにそれが平和的な結論に至ることを願っています。ただし、サイバー攻撃は州レベルの武器としてしっかりと定着しているため、サイバー空間への影響は範囲と規模の両方で劇的です。私たちは、前例のないレベルの国家が後援する攻撃、ハッキティビズムの成長、さらには「IT軍」への民間市民の募集さえ特定しました。このレポートでは、実際の軍事紛争の準備と実施の重要な部分になるために、サイバー戦争がどのように激化したかを詳しく見ていきます。さらに、私たちは、これが世界中の政府や企業にとって、紛争に直接関与していない政府や企業にとって何であるかを明らかにします。 ...

オープンチャネル、隠された脅威

コミュニケーションとソーシャルメディアツールがどのようにコンプライアンス、IT、および法務チームのインサイダーリスク方程式を変更しているか ビジネスコラボレーションツールとソーシャルメディアは、現代の組織にとってライフラインです。しかし、これらのチャネルはまた、ブランドの評判を脅かすか、大きな罰金につながる可能性があります。この電子書籍では、両方の隠されたリスクとそれらを管理する方法を探ります。ユーザーのやり方で、安全でコンプライアンスを維持するための4段階の計画が得られます。あなたは学ぶ: 今すぐコピーをダウンロードしてください。 ...

すべてのIT管理者のリモートアクセスセキュリティチェックリスト

リモートの労働力を安全で生産的に保ちます。リモートの労働力のセキュリティを確保するために必要なすべてを見つけてください。それは、その管理者のための有用なヒントやツールから従業員教育まで。多くの組織にとって、ビジネスの継続性には、在宅勤務オプションを有効にすることが不可欠です。このステップバイステップチェックリストを使用して、場所に関係なく従業員の保護を支援します。 ...

あなたのウェブサイトが攻撃を受けている15の方法

Webアプリケーションは、インターネット上のビジネスの本拠地です。あなたのウェブサイト内の機能、あなたのテクノロジースタックの構造、およびそれを構築するために使用されるコードは、あなたのビジネスを妥協しようとする悪い俳優からの絶え間ない攻撃の下にあります。これらのタイプの攻撃を理解することは、ビジネスを保護する方法に関するロードマップを提供しながら、詐欺、データの盗難、およびオンラインの自動化された虐待を防ぐのに役立ちます。あなたのウェブサイトが攻撃を受けている15の方法でこの電子ブックをダウンロードしてください。 ...

特権アクセス管理(PAM)のリスク管理ベストプラクティス

アクセス管理には、承認されたユーザーのみが、許可時に作業の責任を与えられたリソースにアクセスできるようにするためのすべてのアクティビティが含まれます。これを達成するには、次の質問に答える必要があります。システムの承認されたユーザーは誰ですか?どの作業活動を実行しますか?彼らは特権ユーザーですか、それとも標準的なビジネスユーザーですか?どのアクセス許可が必要ですか?必要な認証プロセスは何ですか?ユーザーの労働許可とアクティビティはどのように認定/承認されていますか?これらのプロセスと作業活動の規制の枠組みは何ですか?ユーザーのアクセス許可を有効にする必要がありますか?標準のビジネスユーザー、請負業者、顧客、特権ユーザーを含めることができるさまざまなタイプのユーザーが特定されると、特権アクセス管理(PAM)プログラムを作成することが最も重要です。これは、重要なシステムへの特権アクセスを制御するプラクティス、ポリシー、ツールのコレクションです。これは、これらの特権ユーザー(管理者)がシステムとデータへの無制限のアクセスを持っていることが多いため、非常に重要です。 ...

決定的な電子メールサイバーセキュリティ戦略ガイド

電子メールはあなたの最も重要なビジネスツールであり、今日のトップマルウェア配信ベクトルです。この重要なコミュニケーションチャネルは、今日の最も有害なサイバー脅威とあらゆる種類の詐欺の肥沃な基盤となっています。電子メールの脅威は本質的に人々を対象としているため、効果的なサイバーセキュリティプログラムが最初に人々に焦点を当てています。決定的な電子メールセキュリティ戦略ガイドの2022年版は、最新の電子メールの脅威と、人々中心のアプローチでそれらを管理する方法を詳細に検討します。私たちの決定的な電子メールセキュリティ戦略ガイドでは、学習します:なぜメールがあなたの第1のセキュリティの優先事項であるべきか。電子メールを保護するのがとても難しい理由。...

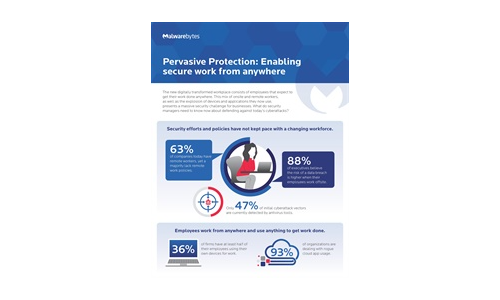

広範な保護:どこからでも安全な作業を有効にします

新しいデジタル変換された職場は、どこでも仕事を成し遂げることを期待する従業員で構成されています。オンサイトワーカーとリモートワーカーのこの組み合わせ、および現在使用しているデバイスとアプリケーションの爆発は、企業にとって大規模なセキュリティチャレンジを提示しています。セキュリティマネージャーは、今日のサイバー攻撃に対する防御について、今何を知る必要がありますか? ...

クラウドのナビゲート:長期的な成功のための重要な要因

クラウドはここにとどまるだけでなく、その影響が高まっています。クラウドベースのソリューションと機能が拡大するにつれて、ビジネス機能は残されていません。マーケティングから調達、人事まで、利用可能なクラウドサービスとソリューションは、多くの場合、IT機能に「私たちを連れて行って」という新しい圧力をかけるように促します。...

どこでも職場の時代における従業員の経験:なぜ料金をリードする必要があるのか

ポジティブで生産的な職場環境の基礎を構築します。それは現代の従業員経験の重要な所有者であり、これらの戦略的責任は増加して加速するだけであり、ITリーダーは機会をつかむ必要があります。この電子ブックは、市場の変化と新たなトレンドを解き、従業員の経験を改善するための需要、そしてそれが現在果たしているユニークな役割を促進しています。 ...

Shadows 2020に潜んでいるもの:IoTデバイスがネットワーク全体でカオスのポータルを開く方法を公開する

IoTデバイスの数は急速に増加しています。すでに200億人以上が展開されています。その数は、今後10年間で500億人に急上昇すると予想されます。インターネットに接続されたカメラ、プリンター、モニター、医療診断機器、照明システム、フィットネストラッカーは、これまで以上に私たちの生活を楽にします。残念ながら、彼らはまた、ほとんどのIoTデバイスに組み込みのセキュリティがないため、サイバー犯罪者のためにこれまで以上に物事を簡単にします。その結果、それらはネットワークへの開かれた扉です。これらのデバイスが知識なしでインターネットに接続するとき、それはShadow...

MSPセキュリティの提供を構築します

マネージドサービスプロバイダー(MSP)として、お客様はすでにネットワークを安全に保つことを期待しています。しかし、あなたはあなたのセキュリティの提供にどのように近づいていますか?標準的なサービスは焼き付けられていますか?顧客に知らせずに新しい製品を追加しますか?あなたの顧客はあなたとのパートナーシップがカバーするものを正確に理解していますか?サイバーセキュリティが進化するにつれて、これらの質問に答える方が難しくなる可能性がありますが、単独で行う必要はありません。このガイドでは、MSPセキュリティの提供を構築して、業界の専門家からアドバイスを受け取りました。これは、リスク駆動型の会話をする方法をカバーしています。自分の家を守る方法。セキュリティの脆弱性を評価する方法。あなたの提供物を構築、パッケージ化し、価格設定する方法 ...

CATOデータ損失防止(DLP)の概要

ATAは、現代の企業が持っている最も貴重な資産です。進化する脅威の状況とクラウドトレンドへの移行は、企業データを妥協し、悪意を持って悪用されるというますます成長するリスクに陥っています。企業は、2021年と前年に受け取ったデータ保護クエリの32%の増加に反映されるデータをよりよく保護する必要があります。データリーク保護(DLP)ソリューションは15年以上前から存在していますが、通常は非常に大規模な組織によって採用が限られています。ただし、Secure...

Cyber Security Tech Publish Hub にサインアップする

サブスクライバーとして、アラートを受信し、常に更新されるホワイト ペーパー、アナリスト レポート、ケース スタディ、ウェビナー、ソリューション レポートのライブラリに無料でアクセスできます.