エンドポイント保護

サイバー攻撃のトレンド:チェックポイントの2022年の中年レポート

ウクライナでの戦争は、2022年上半期に見出しを支配しており、すぐにそれが平和的な結論に至ることを願っています。ただし、サイバー攻撃は州レベルの武器としてしっかりと定着しているため、サイバー空間への影響は範囲と規模の両方で劇的です。私たちは、前例のないレベルの国家が後援する攻撃、ハッキティビズムの成長、さらには「IT軍」への民間市民の募集さえ特定しました。このレポートでは、実際の軍事紛争の準備と実施の重要な部分になるために、サイバー戦争がどのように激化したかを詳しく見ていきます。さらに、私たちは、これが世界中の政府や企業にとって、紛争に直接関与していない政府や企業にとって何であるかを明らかにします。 ...

サイバーセキュリティの進化

サイバーセキュリティは、私たち全員に影響を与える、増え続けている技術依存のサイバー環境を見ると長年にわたって、1つのことが明らかです。サイバー攻撃は年々増加しており、すぐに消えません。未来を見渡す前に、サイバーセキュリティ電子ブックの進化のすべてが始まった場所を振り返ってください。 ...

本当の脅威の知性を作るもの

数年前に用語で最初に普及した脅威インテリジェンスは、多くの人々にとって多くのことを意味します。これは、一部には、このタイプのデータのさまざまな生産者、消費者、フォーマット、意図された用途、および品質によるものです。このさまざまな定義は、脅威インテリジェンスと呼ばれる定性的および定量的データのスペクトルによって悪化しています。このペーパーでは、そのソース、意図されたオーディエンス、およびユースケースによる脅威インテリジェンスを測定するための一連の基準を使用して、いくつかの基本的なタイプに絞り込むのに役立ちます。また、これらのタイプの肯定的およびネガティブな側面を調べることにより、脅威知能の質とそれらがどのように導き出されるかを調査します。 ...

Microsoft Digital Defenseレポート

過去1年間、世界は急成長するサイバー犯罪経済とサイバー犯罪サービスの急速な台頭を目撃しました。私たちは、このグローバル市場が複雑さと熱意の両方で成長するのを見てきました。サイバー攻撃の風景は、危機の時代の活動を続け、さらにはエスカレートするにつれて、ますます洗練されているのを見てきました。新しいレベルのサプライチェーンとランサムウェア攻撃は、私たち全員が協力して、新しい方法で、地球のサイバーセキュリティを保護する必要があることを強力に思い出させました。知識は強力です。このレポートには、マイクロソフトのセキュリティの専門家、開業医、ディフェンダーからの学習が含まれており、どこでも人々がサイバー脅威を防御することができます。 ...

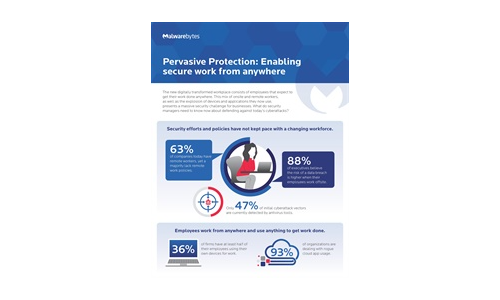

広範な保護:どこからでも安全な作業を有効にします

新しいデジタル変換された職場は、どこでも仕事を成し遂げることを期待する従業員で構成されています。オンサイトワーカーとリモートワーカーのこの組み合わせ、および現在使用しているデバイスとアプリケーションの爆発は、企業にとって大規模なセキュリティチャレンジを提示しています。セキュリティマネージャーは、今日のサイバー攻撃に対する防御について、今何を知る必要がありますか? ...

CMMCコンプライアンスガイド

2020年1月1日、米国国防総省(DOD)は、サイバーセキュリティ成熟モデル認証(CMMC)要件をリリースしました。これらの新しい基準は、連邦契約情報(FCI)の機密性を保護し、制御されていない未分類情報(CUI)の防衛産業ベース(DIB)サプライチェーンの企業に影響を与えます。...

組み込みシステムのDevOpsビジョンを実現します

市場は、より複雑なシステムを要求し、開発サイクルを高速化します。一方、資格のある埋め込みエンジニアと開発者が不足しています。無限予算が利用可能であったとしても、従来の開発方法に依存しているときに作業を完了するのに十分な人々のリソースはありません。 これにより、埋め込まれた開発チームがデータセンターの開発努力に革命をもたらしたアジャイル方法論を採用する緊急の必要性を促進しています。 Wind...

ソーシャルエンジニアリングハンドブック:正しいアクションを取る方法

このハンドブックの目的は、社内のすべての従業員にソーシャルエンジニアリングとそのリスクを紹介することです。人間は感情的な存在であり、ソーシャルエンジニアリングはそれを利用するための非常に効果的な方法です。さらに、ソーシャルエンジニアリングの攻撃では、通常、攻撃者の側で非常に具体的な技術的スキルを必要としません。何千人ものユーザーが機密情報を放棄したり、有害な行動を実行することを強制していることは、これまでのところかなり簡単であることが証明されています!だまされないでください...

ランサム保護を強化するための12のステップ

過去数年間、私たちは何百ものMSPをサインアップしました。私たちはすべての新しい顧客に、なぜ彼らが脅威ロッカーを検討しているのか尋ねたいです。一般に、ポリシー駆動型のゼロトラストエンドポイントセキュリティの必要性が主な目的です。これは、過去にランサムウェア、ウイルス、またはその他の悪意のあるソフトウェアに問題があるかどうかを尋ねることを妨げません。今すぐ読んで、ランサムウェアを停止するためにすべきだった12のことを発見してください。 ...

ヘルプシステムを使用してMicrosoftセキュリティを強化します

ヘルプシステムの電子メールセキュリティがMicrosoft 365を強化する方法を学びます。Microsoft365はセキュリティ機能の層を提供しますが、電子メールセキュリティ機能は人気ほど堅牢ではないかもしれません。...

サイバー犯罪者のドアを閉める:パッチ管理のためのベストプラクティス

サイバー犯罪者が常に新しい脆弱性を発見しているため、パッチ管理はますます重要になっており、ソフトウェアベンダーに脆弱な脆弱性を除去する頻繁で不規則なスケジュールされたパッチで応答します。これらのパッチをより迅速かつ効率的に展開できるほど、重要なセキュリティの脅威をより早く中和することになります。パッチ管理のベストプラクティスのリストを確認してください。これにより、ネットワークのセキュリティを最大化し、運用効率と生産性への混乱を防ぐことができるまとまりのあるパッチ管理戦略の策定に役立ちます。 ...

ランサムウェアビジネスへの真のコスト

ランサムウェアは2022年に脅威の状況を支配し続けています。組織はさまざまな脅威から包囲されていますが、ランサムウェアは非常に高いリスクの非常に高いリスクのユニークな組み合わせを提供します。年、およびランサムウェアの総費用は200億ドルを超えると推定されました。ランサムウェア攻撃に対する最善の防御は、効果的な予防、検出、および応答を通じて、最初にデータが盗まれたり暗号化されたりしないようにすることです。あなたの組織がこのレポートが洞察に富んでいると思うこと、そしてランサムウェアによって無敗のままであるという組織の戦略を知らせるのに役立つことを願っています。 ...

MSPセキュリティの提供を構築します

マネージドサービスプロバイダー(MSP)として、お客様はすでにネットワークを安全に保つことを期待しています。しかし、あなたはあなたのセキュリティの提供にどのように近づいていますか?標準的なサービスは焼き付けられていますか?顧客に知らせずに新しい製品を追加しますか?あなたの顧客はあなたとのパートナーシップがカバーするものを正確に理解していますか?サイバーセキュリティが進化するにつれて、これらの質問に答える方が難しくなる可能性がありますが、単独で行う必要はありません。このガイドでは、MSPセキュリティの提供を構築して、業界の専門家からアドバイスを受け取りました。これは、リスク駆動型の会話をする方法をカバーしています。自分の家を守る方法。セキュリティの脆弱性を評価する方法。あなたの提供物を構築、パッケージ化し、価格設定する方法 ...

マルチベクトル保護

ユーザーを教育することは、フィッシングや他のマルウェアから保護するための紛れもなく効果的な方法ですが、攻撃を停止するにはそれ以上のものが必要です。ユーザー教育を減らすことのできないネットワークには、多くのリスクがあります。悪意のあるサイトから、信頼できるサイトに感染する散水穴から誤って分類されています。これらの課題に対抗するために、企業は、さまざまな攻撃ベクトルと感染段階を横切って保護する、適切に設計された反標準の対ぶらの対策を必要とします。アナリストによると、マルチベクトル保護が登場します。効果的なマルチベクトル保護は、サイバー攻撃を予測、予防、検出、封じ込め、修復することができなければなりません。言い換えれば、彼らは、マルウェアがそもそもロードまたは実行を防ぐために、多数の攻撃段階にわたってセキュリティを推奨しています。このペーパーでは、ビジネスエンドポイントとサイバー防衛層に関連するマルチベクトル保護に焦点を当てています。 ...

Cyber Security Tech Publish Hub にサインアップする

サブスクライバーとして、アラートを受信し、常に更新されるホワイト ペーパー、アナリスト レポート、ケース スタディ、ウェビナー、ソリューション レポートのライブラリに無料でアクセスできます.